AWSで新規アカウントを作った際に、まず何をするの?という質問を多くいただきます。関連する記事が多くあるた参照頂く方が良いのですが、なぜ必要なのかは書かれていないためこちらに最低限必要な事となぜ?必要かを記載します。

目次

始めに何をするか?

まずは、AWSを新規登録すると作成される ルートユーザーの保護 を行います。

ユーザアカウントには2種類

AWSにはルートユーザーとIAMユーザーの2種類が存在します。

それぞれのユーザは下記のような特徴があります。一部略にしています。

1.ルートユーザー

・新規登録時に作成されているユーザーアカウント

・全てのAWSサービスとリソースの利用が可能

・アカウントの解約や支払に関する手続きが可能

2.IAMユーザー

・IAMポリシーの設定によりAWSサービスとリソースの利用が可能

・5000ユーザーまで作成する事が可能

・グループに所属することが可能

上記のようにルートユーザーはAWSの中で大きな権限を持っています。このユーザーアカウントが悪意のある人に漏洩してしまうと大変なことになるため保護を行い、基本利用しない、利用するならIAMユーザーを利用する!がAWS側で推奨されています。

推奨されているセキュリティ設定を確認

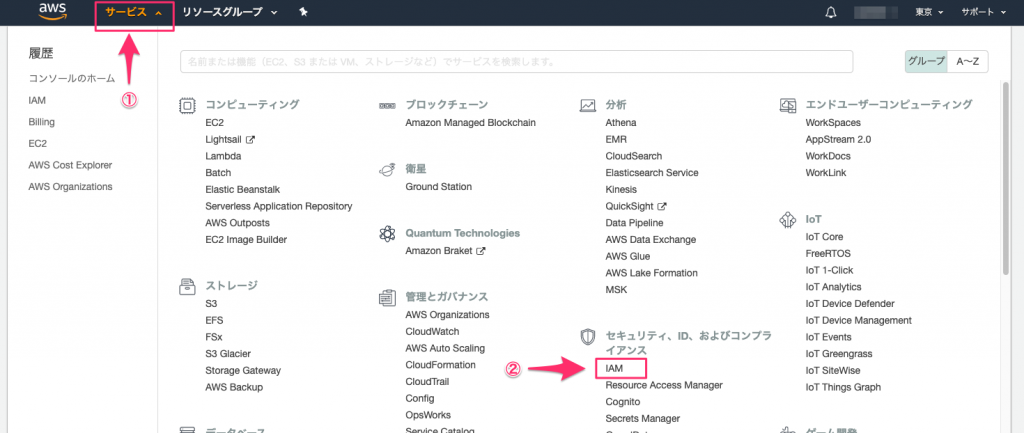

ではAWSが推奨しているセキュリティ設定をしていきます。

AWSには Identity and Access Management (IAM) という機能がありそちらにセキュリティステータスという項目が存在します。

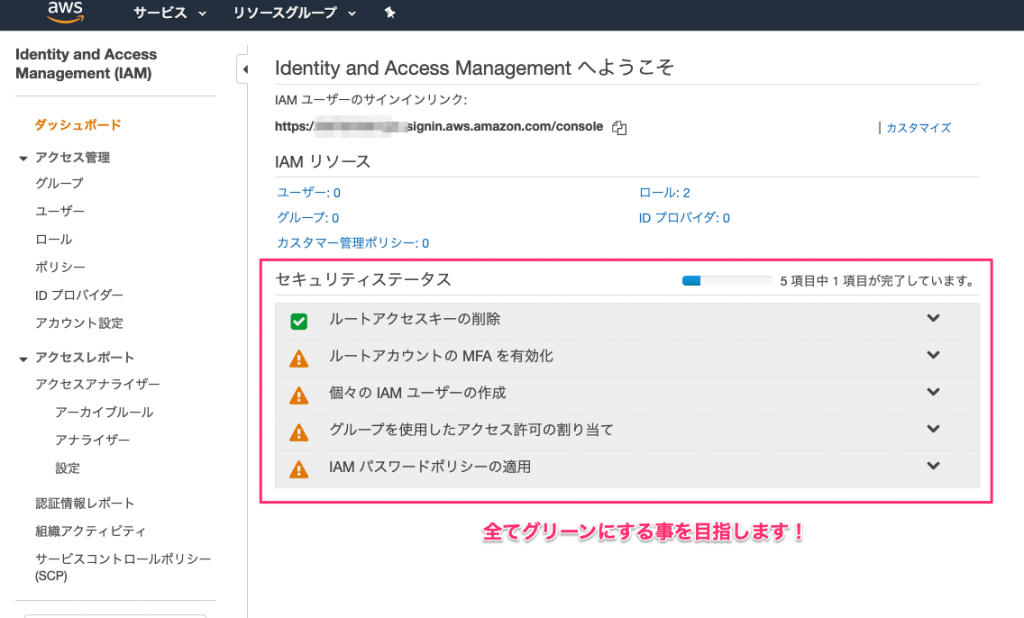

アカウントを新規登録した時点では4つの項目に注意のマークが付いています。

まずはステータスを全てグリーンにすることを目標とします。

ルートユーザーの保護設定

ルートアカウントの MFA を有効化

MFA(多要素認証)はもしメールアドレスとパスワードが漏洩した場合でも別の認証を挟むことでログインができないようにする機能です。

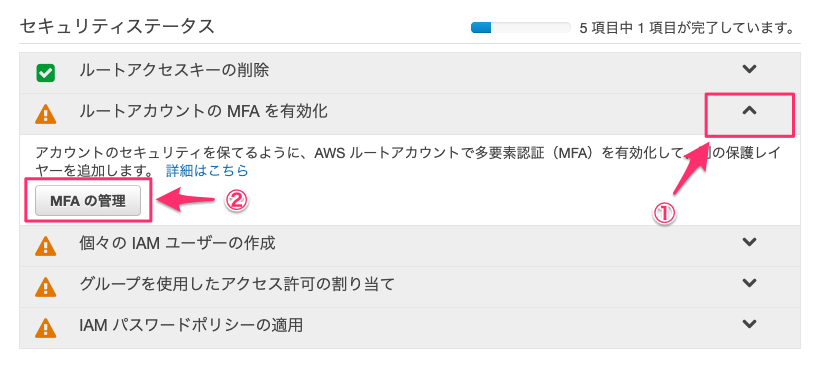

1.MFAの管理画面に移動

セキュリティステータスの欄にある矢印を押すことで詳細を確認する事ができます。詳細説明内にあるMFAの管理をクリックしてください。

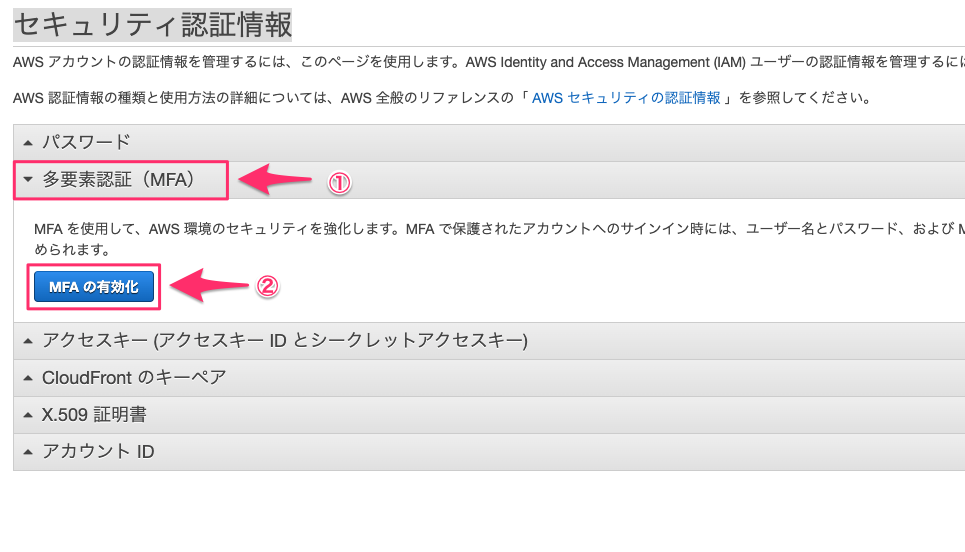

2. MFAの有効化をクリック

ボタンをクリックするとセキュリティ認証情報に移動します。

設定内の多要素認証 (MFA)の欄をクリックして表示されるエリアにあるMFA有効化をクリックしてください。

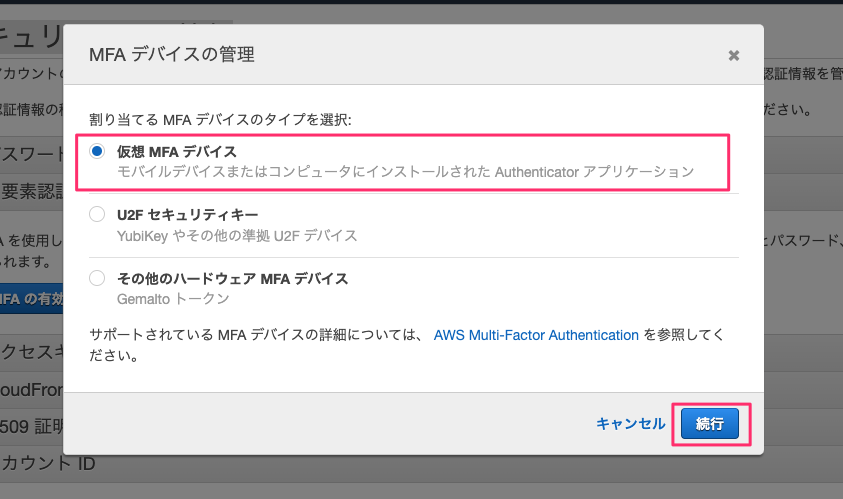

3.MFAデバイスの設定

MFAデバイスはセキュリティトークンを発行する機械になります。

手持ちのデバイスが無い場合は、Googleが作っているスマホアプリGoogleAuthenticatorを利用する方法があります。

仮想MFAデバイスを選択して続行をクリックします。

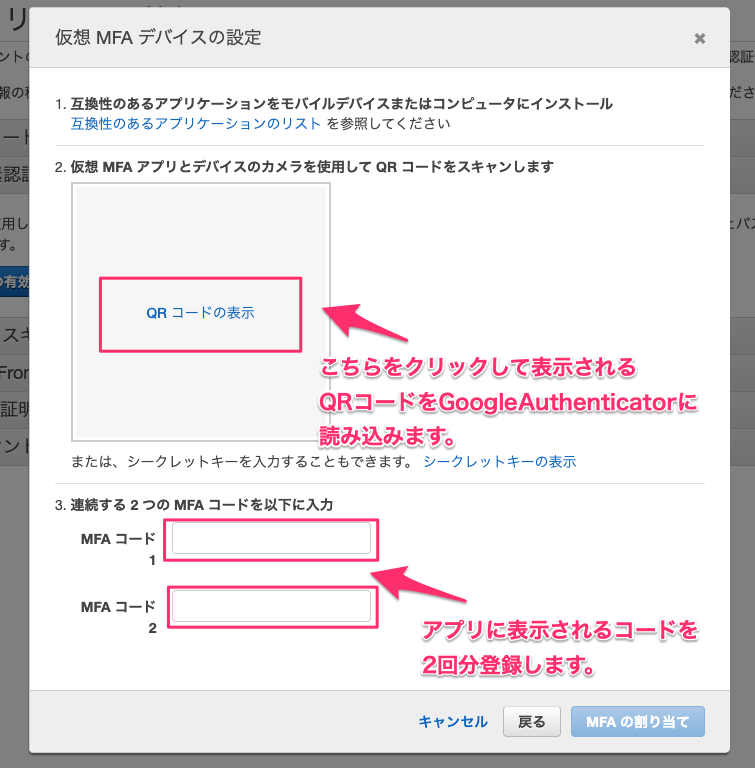

4.QRを利用してスマホアプリに登録

設定する為に利用するQRコードが表示される画面に移動します。

QRコードの表示をクリックして表示を行いGoogleAuthenticatorに登録を行います。登録後表示されるMFAコードを2回分入力してMFA割当ボタンをクリックします。

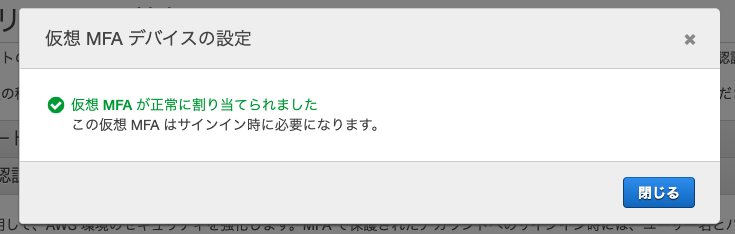

5.MFAの割当完了

設定が正常に完了するとMFA割り当てが正常に完了のメッセージが表示されます。上記でMFAの設定は完了になります。

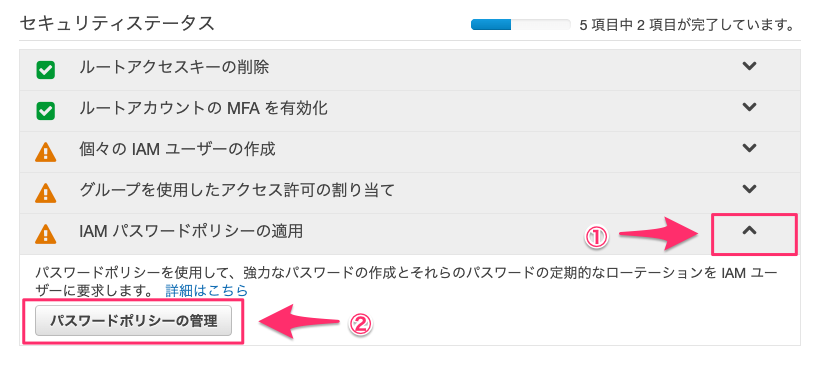

IAMパスワードポリシーの適用

パスワードポリシーはIAMユーザーに設定されるパスワードに大文字小文字含むなどルールを設定します。簡易なパスワードを設定できなくすることでセキュリティが下がる可能性を低くできます。

1.パスワードポリシーの管理に移動

セキュリティステータスの欄にある矢印を押すことで詳細を確認する事ができます。詳細説明内にあるパスワードポリシーの管理をクリックしてください。

2.パスワードポリシー設定に移動

パスワードポリシーの画面に表示されている設定ボタンをクリックします。

3.パスワードポリシーを変更

ポリシーの設定を行います。最低文字数や利用可能文字を設定する事ができます。セキュリティの専門担当者がいる場合は確認をして設定しましょう。

設定後、変更を保存をクリックします。

4.設定の完了

「パスワードポリシーが更新されました。」と表示されると設定は完了になります。

IAMユーザーを作成

IAMユーザーを作成します。ルートユーザーの利用を止める事を考えてAWSコンソールと各サービスにアクセスできるユーザーを作成します。

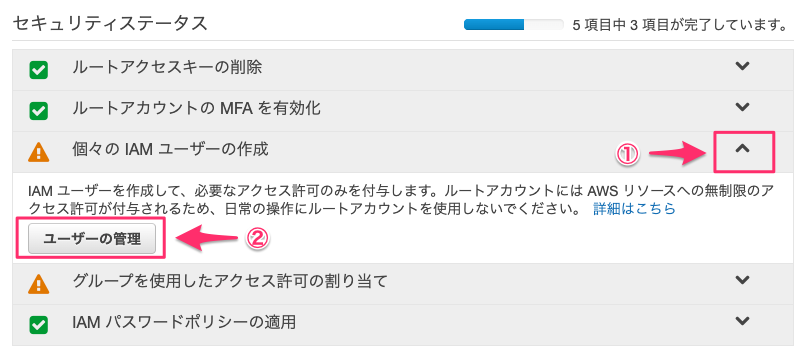

1.ユーザーの管理に移動

個々のIAMユーザーを作成の欄にある矢印を押し、詳細説明内にあるユーザーの管理をクリックしてください。

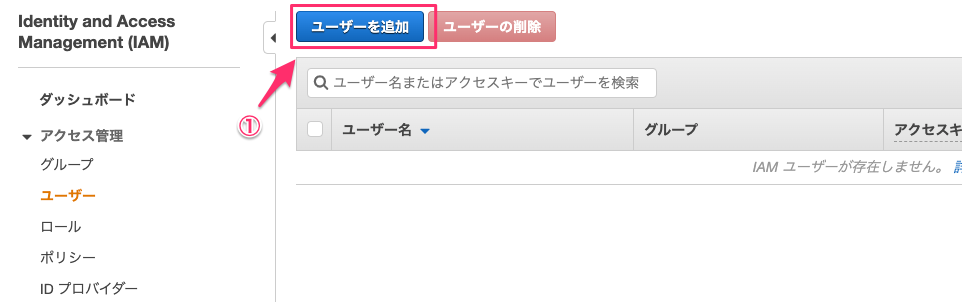

2.新規ユーザーを追加

上部にあるユーザーを追加をクリックしてください。

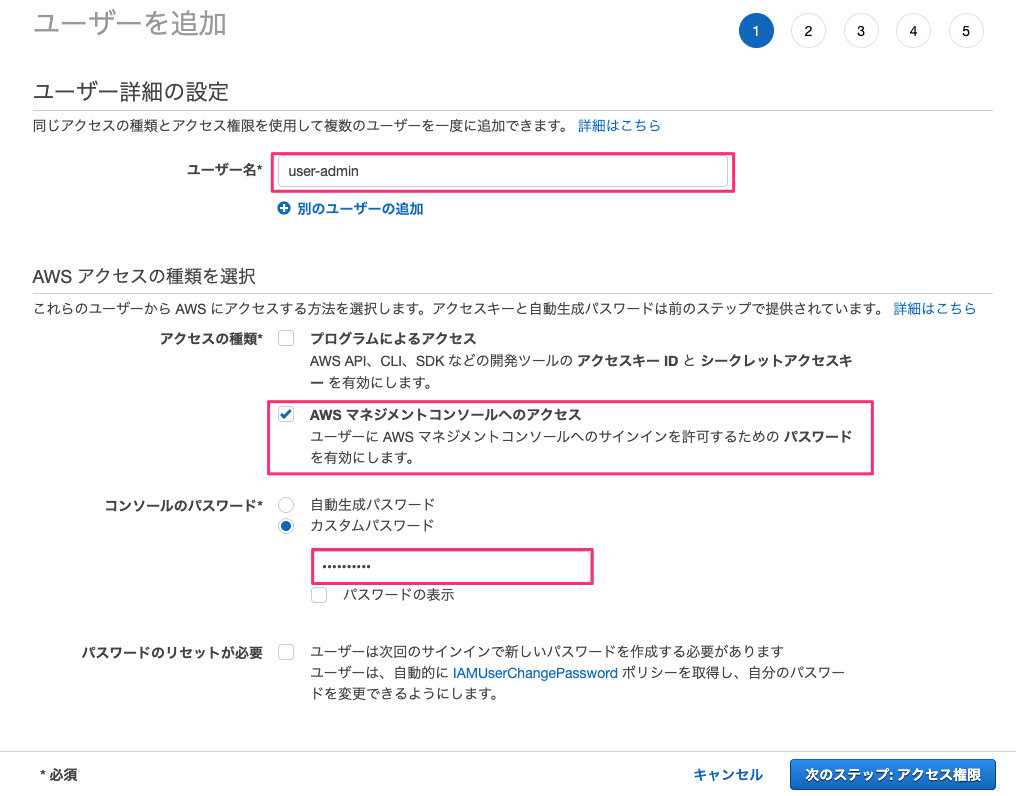

3.新規ユーザーを設定

ユーザーの設定を行います。ユーザー設定は運用を考慮して作成をします。AWS アクセスの種類はAWSコンソールにログインする権限とAPI利用に関する設定を行います。

今回、AWS マネジメントコンソールへのアクセスにチェックを付けます。

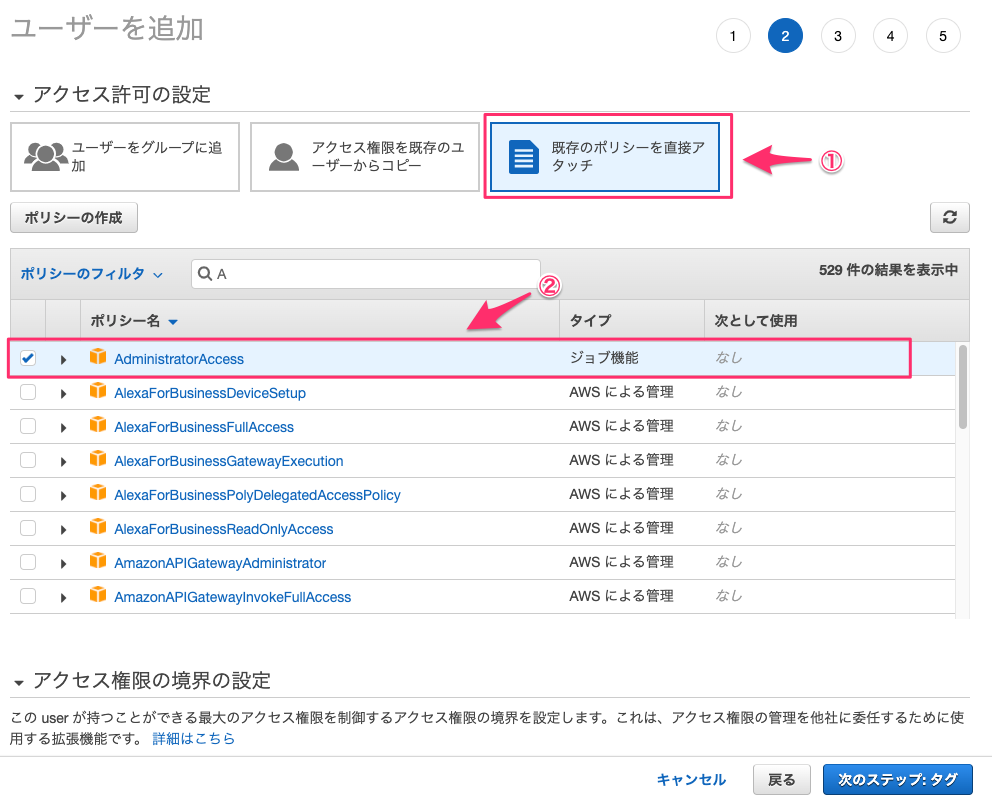

4.アクセス権限を設定

ユーザーに対してAWSサービスで利用可能な物を割り当てます。

今回ユーザー単体にAdministratorAccessの権限を付与します。

5.タグの追加

タグ機能はAWSで検索条件として利用したり、設定を一括反映する用途に利用できるます。今回は設定しないで次の画面に進みます。

6.ユーザー設定の確認

設定をしたユーザーの詳細を確認します。

問題なければユーザーの作成をクリックします。

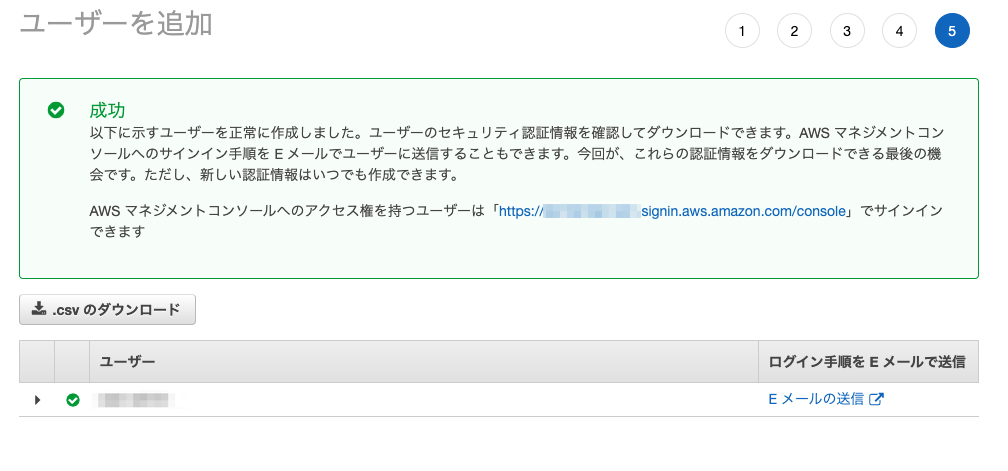

7.ユーザー作成の完了

ユーザーを追加「成功」と表示されると追加は完了になります。

グループを利用したアクセス許可の割り当て

IAMユーザーにはグループという機能があり、ユーザーの権限一括管理する用途に利用できます。部署単位で権限を付与するなど活用できます。

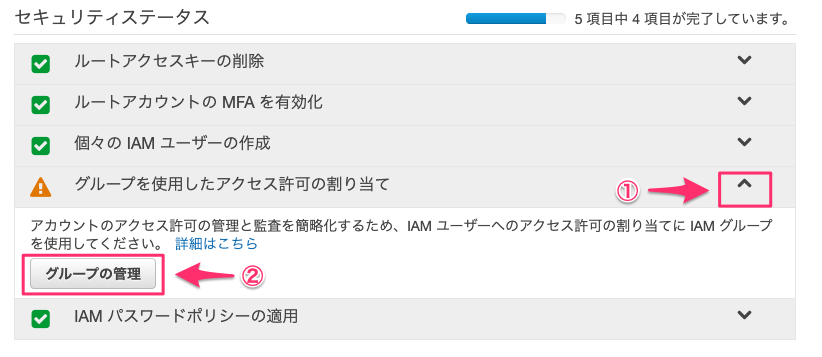

1.グループの管理に移動

グループを利用したアクセス許可の割り当て欄にある矢印を押し、詳細説明内にあるグループの管理をクリックしてください。

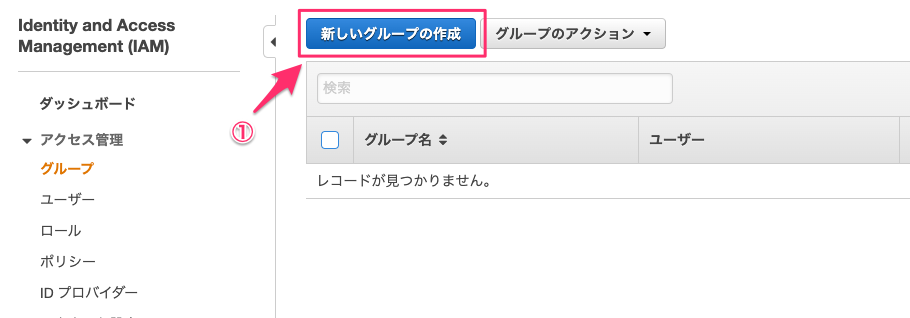

2.新規グループを追加

上部にある新しいグループを追加をクリックしてください。

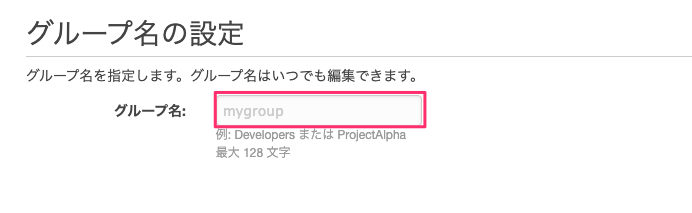

3.グループ名の設定

グループ名は運用で使いやすい名称を付けましょう。今回 admin と設定します。

設定後、次のステップをクリックします。

4.アクセス権限を設定

先ほどユーザーに対して設定したのと同じAdministratorAccessの権限を付与します。設定後、次のステップをクリックします。

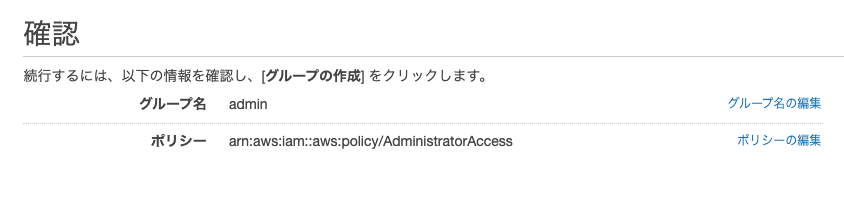

5.グループ設定の確認

設定をしたグループの詳細を確認します。

問題なければグループの作成をクリックします。

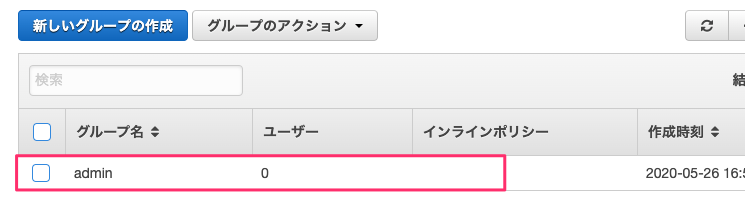

6.グループ作成の完了

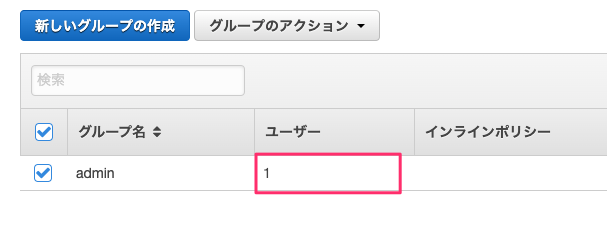

グループの一覧に追加されたら作業完了になります。

(追加) 作成したグループにユーザーを割り当て

IAMグループにユーザーを付与する方法を試してみます。

一括で権限を付与するなどが簡単に行えます。

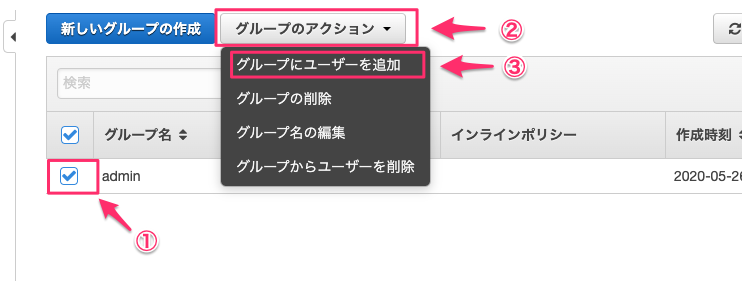

1.付与をするグループを選択

IAM管理のアクセス管理 > グループの一覧から付与をしたいグループを探し、一覧のチェックを付けて選択をします。

グループのアクションからグループにユーザーを追加を探しクリックします。

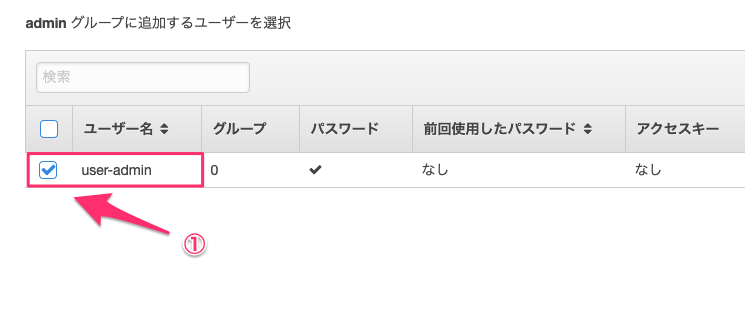

2.付与をするユーザーを選択

ユーザーの一覧から付与したい対象を選択して、ユーザーの追加をクリックします。

3.付与設定の完了

付与が正常に完了するとグループ一覧に戻ります。

ユーザーの件数が1増えております。

まとめ

AWSは多くの機能があり活用次第で新しいサービスがたくさん作れます。

ただ、セキュリティに関しては責任共有モデルを採用しているため利用者側もアカウント管理やアクセス制御など責任を持って設定する必要があります。

管理者もAWSに関して全サービスを使っている訳では無いため今後勉強してわかったことはブログで記載していきたいと考えております。